Linux bevat nog een zeer ernstige kwetsbaarheid die het voor niet-vertrouwde gebruikers gemakkelijk maakt om code uit te voeren die een reeks kwaadaardige acties kan uitvoeren, waaronder het installeren van achterdeuren, het creëren van ongeautoriseerde gebruikersaccounts en het wijzigen van scripts of binaire bestanden die worden gebruikt door geprivilegieerde services of applicaties.

Dirty Pipe, zoals de kwetsbaarheid is genoemd, is een van de gevaarlijkste Linux-bedreigingen die zijn gedetecteerd sinds 2016, het jaar waarin opnieuw een zeer gevaarlijke en gemakkelijk te misbruiken Linux-fout is (Dirty Cow genaamd) Kwam aan het licht Omdat het werd gebruikt om de server van de zoeker te hacken. Onderzoekers lieten in 2016 zien hoe je Dirty Cow kunt exploiteren Root elke Android-telefoon Ongeacht de versie van het mobiele besturingssysteem. Elf maanden later hebben onderzoekers 1.200 Android-apps ontdekt op markten van derden Het is kwaadwillig misbruikt Het nadeel om precies dat te doen.

Wanneer niemand almachtig wordt

De naam Dirty Pipe is bedoeld om overeenkomsten met Dirty Cow aan te geven en aanwijzingen te geven over de oorsprong van de nieuwe kwetsbaarheden. De term “pijp” verwijst naar een PijpleidingLinux-mechanisme voor het ene proces van het besturingssysteem om gegevens naar een ander proces te sturen. Kort gezegd is een pijplijn twee of meer processen die met elkaar zijn verbonden, zodat de resulterende tekst van het ene proces (stdout) direct als invoer (stdin) wordt doorgegeven aan het volgende proces.

De kwetsbaarheid werd opgespoord als CVE-2022-0847, toen websitebouwer-onderzoeker CM4all een reeks corrupte bestanden aan het oplossen was die steeds weer opdoken op de Linux-machine van een klant. Na maanden van analyse ontdekte de onderzoeker eindelijk dat de beschadigde clientbestanden het resultaat waren van een fout in de Linux-kernel.

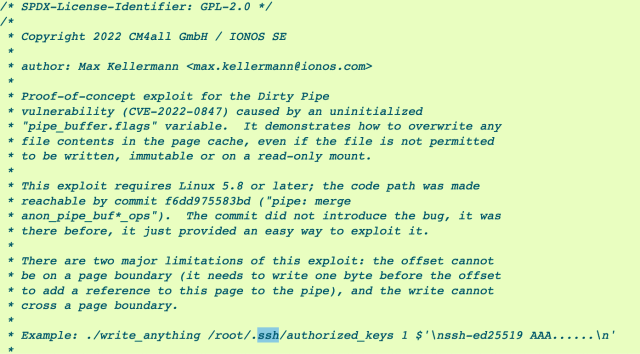

Onderzoeker Max Kellermann van het moederbedrijf van CM4 All Ionos ontdekte uiteindelijk hoe het beveiligingslek kon worden gebruikt om iedereen met een account – inclusief minder bevoorrechte ‘niemand’-accounts – een SSH-sleutel toe te voegen aan het root-gebruikersaccount. Daarmee kan een niet-vertrouwde gebruiker op afstand toegang krijgen tot de server via een SSH-venster met volledige rootrechten.

Andere onderzoekers toonden al snel aan dat het ongeoorloofd aanmaken van een SSH-sleutel slechts een van de vele kwaadaardige acties was die een aanvaller kon ondernemen bij het misbruiken van de kwetsbaarheid. dit is programmakaapt bijvoorbeeld een SUID binair bestand om een root-wrapper te maken, terwijl deze Staat niet-vertrouwde gebruikers toe om gegevens in alleen-lezen bestanden te overschrijven:

Andere kwaadaardige acties die door Dirty Pipe mogelijk worden gemaakt, zijn onder meer het maken van een bestand chrono functie Het fungeert als een achterdeur, het voegt een nieuw gebruikersaccount toe aan /etc/passwd + /etc/shadow (geeft het nieuwe account rootrechten), of wijzigt een script of binair bestand dat wordt gebruikt door een bevoorrechte service.

“Het is net zo gevaarlijk als een kwetsbaarheid in de lokale kernel”, schreef Brad Spengler, hoofd van Open Source Security, in een e-mail. “Net als Dirty Cow is er geen manier om het te verminderen, en het bevat wel elementaire Linux-kernelfuncties.”

De kwetsbaarheid verscheen voor het eerst in de Linux-kernel Versie 5.8die in augustus 2020 werd uitgebracht. De kwetsbaarheid hield aan tot vorige maand, toen geïnstalleerd Met de release van versies 5.16.11, 5.15.25 en 5.10.102. Bijna alle Linux-distributies worden beïnvloed.

Gooi een moersleutel naar de robot

Dirty Pipe is ook van invloed op elke versie van Android die is gebaseerd op een zwakke Linux-kernel. Omdat Android zo gefragmenteerd is, kunnen de betrokken apparaatmodellen niet uniform worden gevolgd. De nieuwste Android-versie voor de Pixel 6 en Samsung Galaxy S22 draait bijvoorbeeld 5.10.43, wat betekent dat ze allebei kwetsbaar zijn. Ondertussen draait de Pixel 4 Android 12 op 4.14, wat niet wordt beïnvloed. Android-gebruikers kunnen controleren welke kernelversie hun apparaat gebruikt door naar Instellingen > Over de telefoon > Android-versie te gaan.

Christoph Heibeizen, Head of Security Research bij Lookout, Head of Security Research bij Lookout, schreef in de e-mail. “Aanvallen kunnen dit gebruiken om het gedrag van geprivilegieerde processen te veranderen, waardoor effectief de mogelijkheid wordt verkregen om willekeurige code uit te voeren met uitgebreide systeemprivileges.”

De Lookout-onderzoeker zei dat de kwetsbaarheid op Android-telefoons kan worden misbruikt door een kwaadaardige app die zijn privileges verhoogt, die standaard zouden worden beperkt. Een ander aanvalsmiddel, zei hij, is om een andere kwetsbaarheid te gebruiken om beperkte uitvoering van de code te krijgen (bijvoorbeeld met systeemrechten op een legitieme gehackte app) en deze te combineren met Dirty Pipe zodat de code een onbeperkte root krijgt.

Hoewel Kellermann zei dat Google zijn bugfix in februari met de Android-kernel heeft geïntegreerd, zijn er geen aanwijzingen dat Android-versies op basis van een zwakke versie van de Linux-kernel zijn opgelost. Gebruikers moeten ervan uitgaan dat elk Android-apparaat dat is gebaseerd op een zwakke versie van de Linux-kernel kwetsbaar is voor Dirty Pipe. Google-vertegenwoordigers hebben niet gereageerd op een e-mail met het verzoek om commentaar.