Maandag onthulden cybersecurity-onderzoekers een reeks van negen kwetsbaarheden die bekend staan als:PwnedPiper“Dat maakte het veelgebruikte buizensysteem (PTS) kwetsbaar voor serieuze aanvallen, inclusief de mogelijkheid van een volledige overname.

De beveiligingskwetsbaarheden, onthuld door het Amerikaanse cyberbeveiligingsbedrijf Armis, hebben invloed op het Translogic PTS-systeem van Swisslog Healthcare, dat is geïnstalleerd in ongeveer 80% van alle grote ziekenhuizen in Noord-Amerika en in ten minste 3.000 ziekenhuizen wereldwijd.

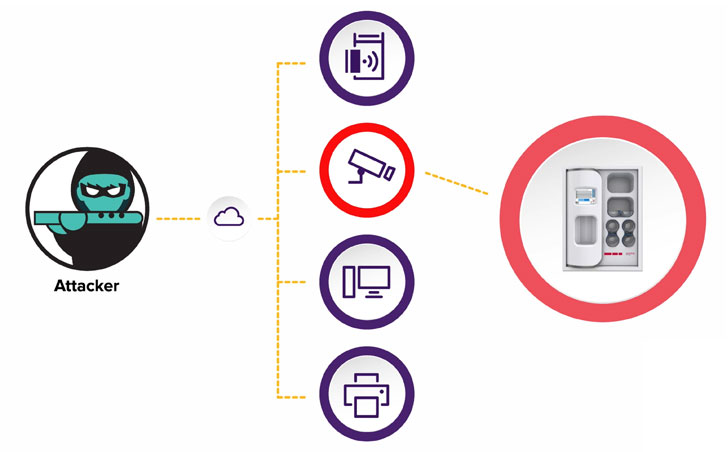

“Deze kwetsbaarheden kunnen een niet-geverifieerde aanvaller in staat stellen de PTS-stations van Translogic over te nemen en in wezen de volledige controle te krijgen over het PTS-netwerk van een doelziekenhuis”, aldus Ben Siri en Barak Haddad, onderzoekers bij ARMIS. “Dit soort controle kan complexe en alarmerende ransomware-aanvallen mogelijk maken, maar ook dat aanvallers gevoelige ziekenhuisinformatie kunnen lekken.”

Pneumatische slangsystemen zijn interne logistieke en transportoplossingen die worden gebruikt om bloedmonsters in ziekenhuizen veilig naar diagnostische laboratoria te transporteren.

Zo kunnen succesvolle exploits gevoelige informatie lekken, een tegenstander in staat stellen gegevens te manipuleren en zelfs het PTS-netwerk hacken om een man-in-the-middle (MitM) aanval uit te voeren en ransomware te verspreiden, waardoor ziekenhuisoperaties effectief worden stopgezet.

De details over de 9 PwndPiper-kwetsbaarheden worden als volgt weergegeven:

- CVE-2021-37161 – Onderstroom in udpRXThread

- CVE-2021-37162 – Overschrijven in sccProcessMsg

- CVE-2021-37163 – Twee gecodeerde wachtwoorden die toegankelijk zijn via de Telnet-server

- CVE-2021-37164 – Drievoudige stapeloverloop in tcpTxThread

- CVE-2021-37165 – Overschrijf de hmiProcessMsg

- CVE-2021-37166 – Denial of service met GUI-socket

- CVE-2021-37167 – Root-gebruikersscript kan worden gebruikt voor PE

- CVE-2021-37160 – Niet-gecertificeerde, niet-versleutelde, niet-ondertekende firmware-upgrade

Kortom, fouten – gerelateerd aan privilege-escalatie, geheugenbeschadiging en denial of service – kunnen worden misbruikt voor root-toegang, het uitvoeren van externe code-uitvoering of denial of service, en erger nog, waardoor een aanvaller persistent kan blijven op gecompromitteerde PTS-terminals door een software-upgrade Onveilige firmware, die leidt tot het uitvoeren van niet-geverifieerde externe code. Het is ook vermeldenswaard dat de patch voor CVE-2021-37160 naar verwachting op een toekomstige datum wordt verzonden.

“De kwetsbaarheid van luchtbuisstations (waar firmware wordt ingezet) hangt af van een slechte actor die toegang heeft tot het IT-netwerk van de faciliteit die extra schade kan veroorzaken door te profiteren van deze exploits”, Swisslog Healthcare Ze zei In een onafhankelijke adviseur die vandaag is gepubliceerd.

Translogic PTS-klanten wordt ten zeerste aanbevolen om te updaten naar de nieuwste firmware (Nexus Control Panel versie 7.2.5.7) om mogelijke risico’s te beperken die kunnen voortvloeien uit real-world exploits van inefficiënties.

“Dit onderzoek werpt licht op systemen die in het zicht verborgen zijn, maar niettemin een essentiële bouwsteen van de moderne gezondheidszorg zijn”, aldus Siri en Haddad. “Begrijpen dat patiëntenzorg niet alleen afhankelijk is van medische hulpmiddelen, maar ook van de operationele infrastructuur van ziekenhuizen, is een belangrijke mijlpaal voor het beveiligen van zorgomgevingen.”

‘Webgeek. Wannabe-denker. Lezer. Freelance reisevangelist. Liefhebber van popcultuur. Gecertificeerde muziekwetenschapper.’