Getty Images

Vorig jaar bracht Tesla een update uit die het gemakkelijker maakte om zijn auto’s te starten nadat ze waren ontgrendeld met hun NFC-sleutelkaarten. Nu heeft een onderzoeker uitgelegd hoe de functie kan worden misbruikt om auto’s te stelen.

Jarenlang moesten bestuurders die hun Tesla NFC-sleutelkaart gebruikten om hun auto te ontgrendelen, de kaart op de middenconsole leggen om te gaan rijden. Na de update was dat ik noemde hier Afgelopen augustus konden bestuurders hun auto direct starten bij het ontgrendelen met de kaart. Een NFC-kaart is een van de drie manieren om een Tesla te ontgrendelen; De sleutelhanger en de telefoon-app zijn de andere twee.

https://trifinite.org/Downloads/20220604_tempa_presentation_recon22_public.pdf

Registreer uw privésleutel

Martin Herfort, een beveiligingsonderzoeker in Oostenrijk, merkte iets vreemds op aan de nieuwe functie: de auto startte niet alleen automatisch binnen 130 seconden na ontgrendeling met een NFC-kaart, maar bracht de auto ook in een staat om deze te accepteren . Gloednieuwe sleutels – geen authenticatie vereist en geen signaal van het display in het voertuig.

“Het mandaat dat in een periode van 130 seconden wordt verleend, is zeer algemeen… [it’s] Niet alleen om te rijden, zei Herfurt in een online interview. “Deze timer is geïntroduceerd door Tesla … om het gebruik van de NFC-kaart als het belangrijkste middel om de auto te gebruiken gemakkelijker te maken. Wat er moet gebeuren, is dat de auto kan worden gestart en gereden zonder dat de gebruiker de sleutelkaart hoeft te gebruiken Probleem: Gedurende een periode van 130 seconden mag er niet alleen gereden worden, maar ook [enrolling] Nieuwe sleutel.

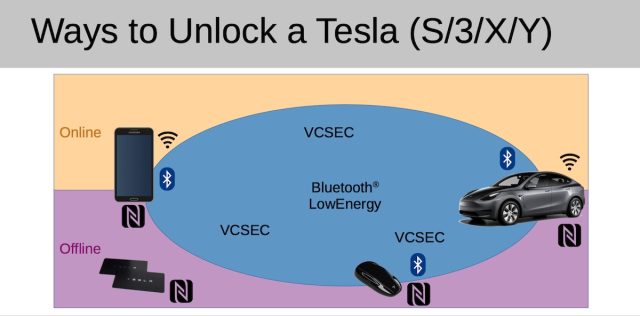

De officiële telefoon-app van Tesla staat niet toe dat sleutels worden vastgelegd tenzij ze zijn verbonden met het account van de eigenaar, maar ondanks dit merkte Herfurt dat de auto graag berichten uitwisselt met een nabijgelegen Bluetooth Low Energy- of BLE-apparaat. Dus bouwde de onderzoeker zijn eigen app, genaamd mijn wandelingdit spreekt VCSecwat dezelfde taal is die de officiële Tesla-app gebruikt om met Tesla-auto’s te communiceren.

De kwaadaardige versie van Teslakee die door Herfurt is gebouwd voor proof-of-concept-doeleinden, laat zien hoe gemakkelijk het is voor dieven om hun sleutel heimelijk te registreren over een periode van 130 seconden. (De onderzoeker is van plan een goedaardige versie van Teslakee uit te brengen, waardoor dergelijke aanvallen moeilijker uit te voeren zijn.) De aanvaller gebruikt vervolgens Teslakee om VCSec-berichten uit te wisselen die de nieuwe sleutel registreren.

Het enige dat nodig is, is dat u zich binnen het bereik van het voertuig bevindt terwijl u het cruciale venster van 130 seconden opent met de NFC-kaart. Als de autobezitter meestal de telefoon-app gebruikt om de auto te ontgrendelen – veruit Gemeenschappelijke openingsmethode: Voor Tesla’s – Een aanvaller kan het gebruik van een NFC-kaart forceren met behulp van een signaaljammer om de BLE-frequentie te blokkeren die de telefoon-app als sleutel van Tesla gebruikt.

Deze video demonstreert het aanvalsproces:

Ik ging in minder dan 130 seconden.

Wanneer de bestuurder in de auto stapt nadat deze met een NFC-kaart is ontgrendeld, begint de dief berichten uit te wisselen tussen Teslakee en de auto. Voordat de bestuurder wegrijdt, bevatten de berichten een sleutel naar keuze van de auto dief. Vanaf nu kan de dief de sleutel gebruiken om de auto te ontgrendelen, te starten en te stoppen. Er is geen indicatie van het display in de auto of de legitieme Tesla-app dat er iets mis is.

Herfurt slaagde erin de aanval op Tesla Models 3 en Y te gebruiken. Hij heeft de methode niet getest op de nieuwe 2021+ modellen van de S en X, maar hij neemt aan dat het ook risico loopt omdat het dezelfde native ondersteuning gebruikt voor de telefoon’s- like-key met BLE.

Tesla heeft niet gereageerd op een e-mail met het verzoek om commentaar op dit bericht.

‘Reader. Furious humble travel enthusiast. Extreme food scientist. Writer. Communicator.’